Клиент SSH для Windows Bitvise Tunnelier

Данный материал в данной статье немного устарел, изменился интерфейс Bitvise клиента, некоторые названия изменены или находят в других местах. Но общий смысл создания соединения при помощи ключей понятен.

Tunnelier – клиент одновременно SSH и SFTP для Windows. Это очень хороший и удобный продукт. По моему мнению, один из лучших для среды Windows. Он прост в использовании, надежен, кроме того, в отличии от PuTTY он имеет графический интерфейс SFTP. Кроме того, он стал бесплатным для любого вида использования. Вы можете купить платную версию, чтобы поддержать проект.

Загрузить Bitvise Tunnelier можно отсюда. В процессе установки Вам будет предложено прочесть и подтвердить согласие с условиями лицензионного соглашения. После завершения установки на рабочем столе появляется иконка Tunnelier.

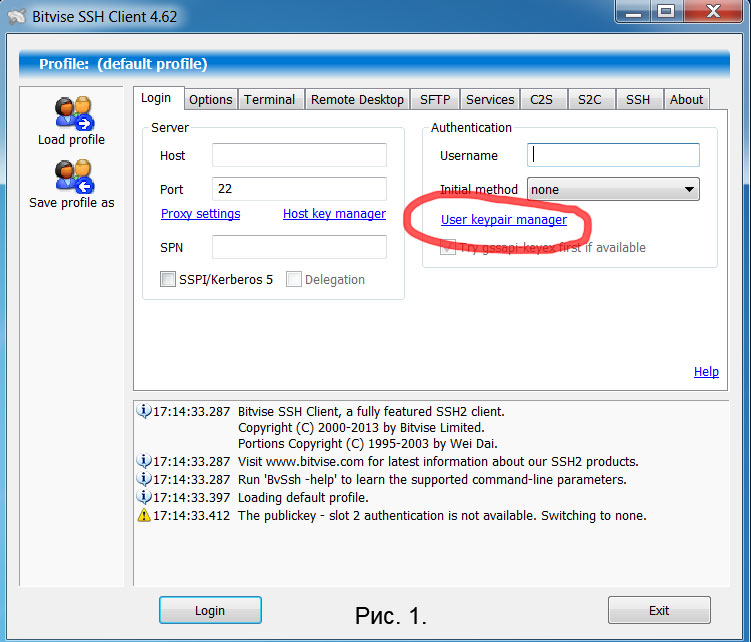

Рис. 1. Запуск программы

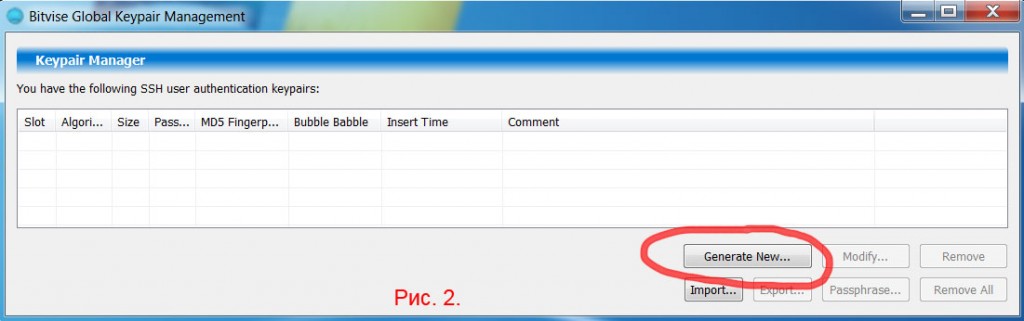

Как всегда, работу с любым клиентом SSH (для OSX и Linux OpenSSH или для Windows PuTTY) начинаем с генерации пары ключей для создания безопасного соединения с сервером. После нажатия на ссылку «User keypair manager» (Рис. 1.) должно появиться окно менеджера ключей (Рис. 2.) Используем кнопку «Generate New».

Рис. 2. Генератор ключей

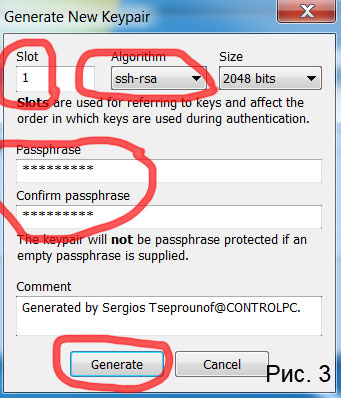

Теперь мы должны задать параметры для генерации ключей (Рис. 3.)

Рис. 3. Параметры генерации ключей

- Слот (Slot) – адрес пары ключей в хранилище. Используя этот адрес, мы можем выбрать в конфигурации сеанса какие ключи (если их несколько) должны использоваться в процессе сеанса. Оставляем по умолчанию 1 – по завершении генерации ключи попадут в слот 1.

- Алгоритм шифрования (Algorithm). Выбираем RSA (по умолчанию).

- Пароль для расшифровки секретного ключа (Passphrase). Необходимо придумать хороший пароль (что такое хороший пароль я написал тут) и ввести его дважды без ошибок.

- Нажать кнопку « Generate» для запуска процесса генерации.

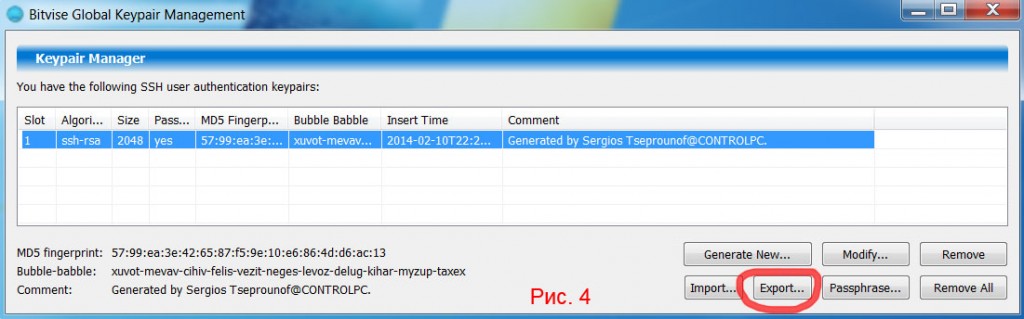

Рис. 4. Генерация завершена

Через некоторое время в окне менеджера ключей появится строчка «слот 1» с краткими параметрами нашей новой пары ключей (Рис. 4.). Для того, чтобы использовать их, необходимо экспортировать открытый ключ в файл authorized_keys2 и записать/перенести его на сервер. Нажимаем кнопку «Export», и в появившемся окне (Рис. 8.) выбираем «Export Public key», «OpenSSH format» и нажимаем кнопку «Export». Закрываем окно менеджера ключей.

Рис. 8. Сохранение ключа

Далее необходимо разместить или добавить authorised_keys2 на сервере. Как это делается подробно написано в статье “Как настроить сервер SSH“.

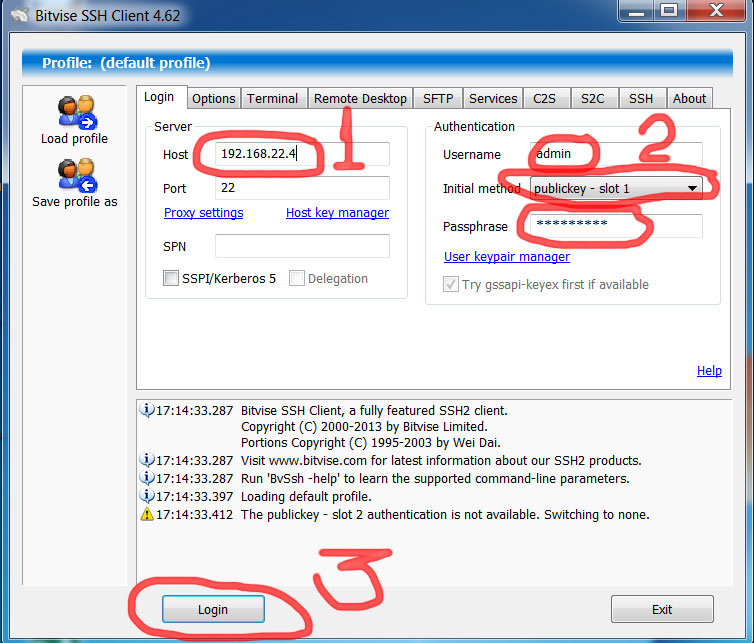

Теперь настала очередь параметров сеанса. Все практически аналогично настройке параметров в PuTTY, но только проще за счет того, что все необходимые параметры собраны в одном месте (Рис. 5):

Рис. 5. Параметры сеанса

- Задаем IP адрес (лучше) или полное доменное имя (хуже) сервера, к которому собрались подключаться.

- Вводим имя пользователя на сервере, выбираем способ подключения – в данном случае – ключи из слота 1 (если несколько серверов с соответствующей парой ключей для каждого – то обязательно выбираем нужную пару – ту, из которой был получен файл authorized_keys и перенесен на этот сервер) и пароль для расшифровки выбранной пары ключей.

- Нажимаем кнопку «Login» и создаем безопасное подключение с указанным сервером.

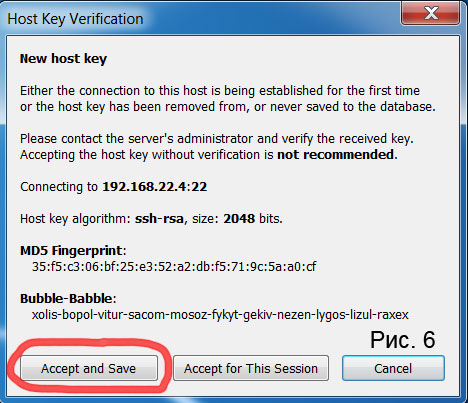

Если соединение с сервером осуществляется первый раз, то Bitvise Tunnelier попросит Вас, подтвердить ключ сервера (Рис. 6.) . Для этого, нажимаем кнопку «Accept and Save». При Последующих соединениях этот вопрос задаваться не будет.

Рис. 6. Ключ сервера

Здесь может быть одна проблема. Если полностью переставить сервер с тем же IP адресом, то при попытке подключения, Bitvise Tunnelier скажет, что ключ сервера неправильный и откажется подключаться. Решение следующее: перейти на главной страничке Bitvise Tunnelier по ссылке «Host key manager» и удалить старый ключ сервера (а если не смогли найти, что удалить, то все ключи). При новом подключении будет запомнен новый ключ.

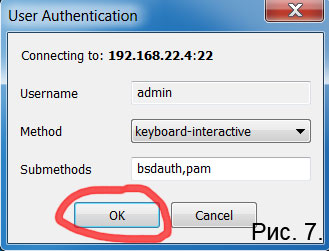

Рис. 7. Подтверждение сеанса.

Далее, необходимо еще раз подтвердить имя пользователя и метод соединения (Рис. 7.). После чего Bitvise Tunnelier откроет два окна:

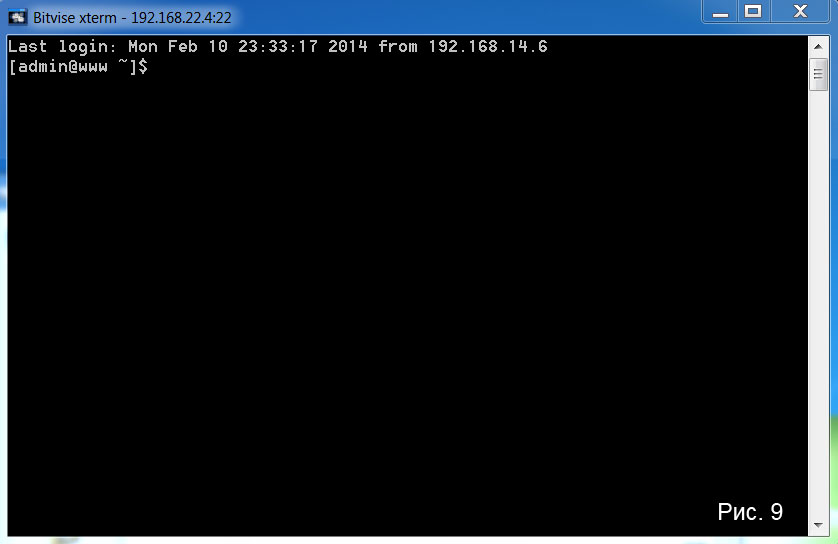

– терминал сессии SSH (Рис. 9.)

Рис. 9. Сеанс установлен успешно

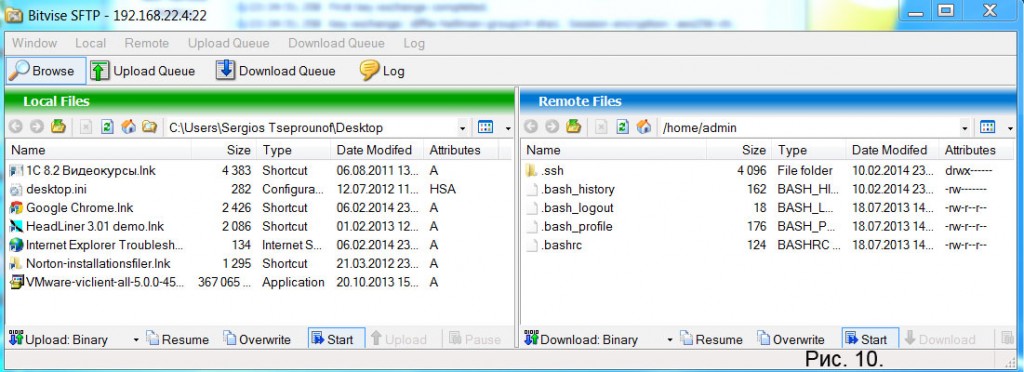

– графическую оболочку клиента SFTP для передачи файлов (Рис. 10.).

Рис. 10. SFTP клиент Bitvise Tunnelier

Если предусматривается управление несколькими серверами при помощи клиента SSH и SFTP Bitvise Tunnelier, то надо создать несколько конфигураций, сохранив их с понятными названиями при помощи кнопки “Save profile as” в левой боковой колонке основного меню. При этом можно использовать либо несколько пар ключей, либо одну, разместив на серверах файл с открытым ключем authorized_keys2.

Вот такая получилась книжка с картинками. Успеха!